Our workflow.

RACCOLTA DATI

I log archiviati crittografati e firmati garantiscono l'integrità dei dati in conformità alle principali normative.

VISUALIZZAZIONE LOG

Classifica le informazioni per fornire una chiara panoramica dello stato di sicurezza all'interno dell'organizzazione.

RELAZIONE EVENTI E NOTIFICHE

Aggregazione dei log, notifiche in caso di anomalie di sistema, filtraggio e ricerche potenti ed intuitive.

OTTIMIZZAZIONE COSTI

Gestione pratica e veloce delle segnalazioni e degli eventi che potrebbero portare ad un fermo aziendale.

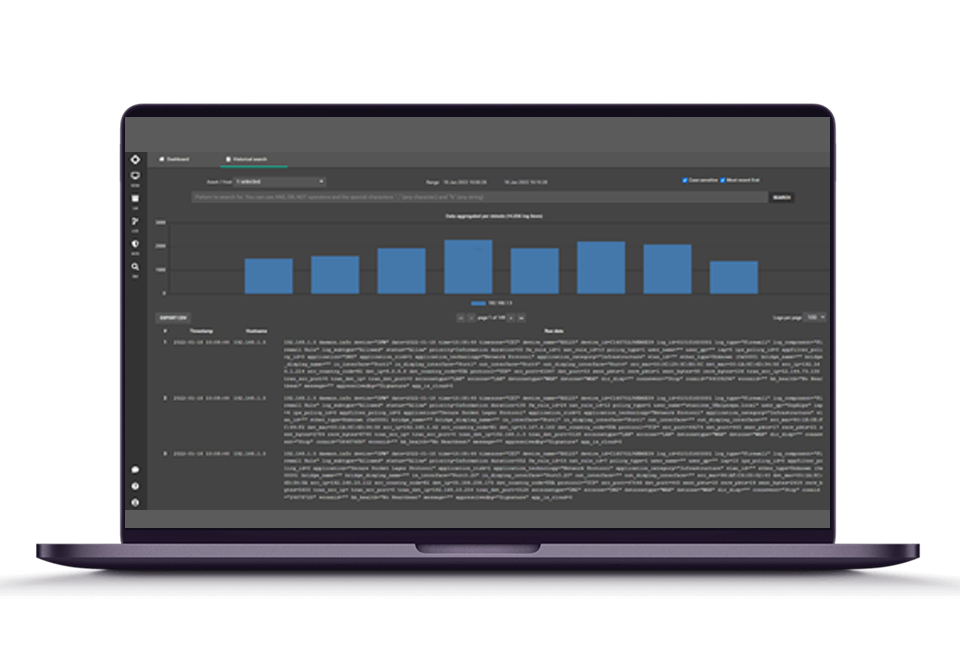

Ogni dispositivo genera moltissime informazioni (log) che servono a gestire e analizzare eventuali problematiche di sistema. I log sono memorizzati in modo indipendente nel registro eventi di Windows, nella NAS, nel firewall o nel servizio di posta: SIEM raccoglie i LOG e i dati in un’unica console unendo le diverse informazioni che diventano facilmente analizzabili.

Aggregazione immediata dei dati.

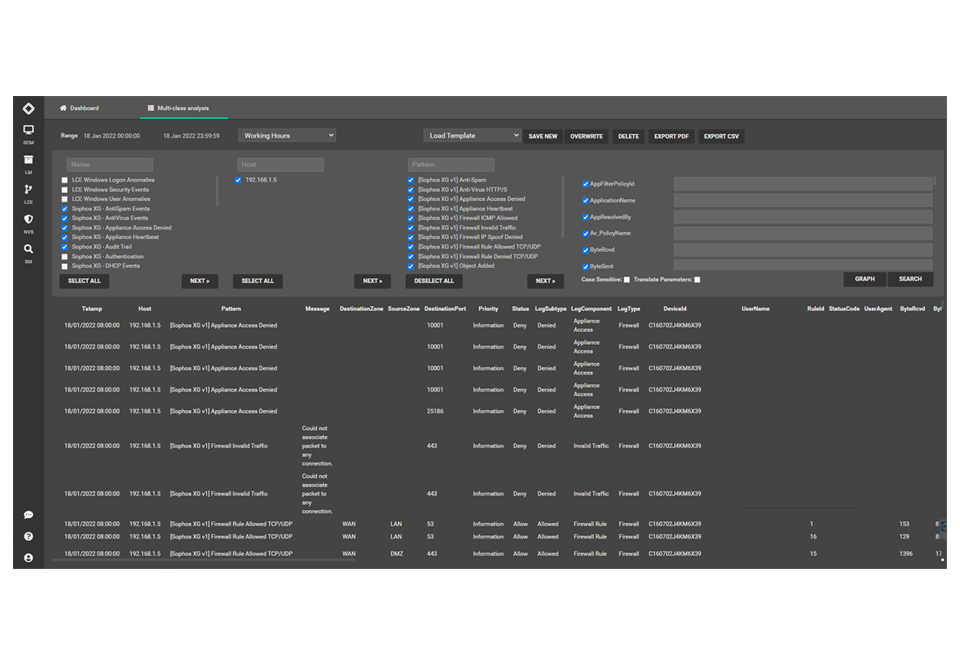

SIEM analizza i registri raccolti per evidenziare eventi o comportamenti di interesse consentendo di rilevare un accesso amministrativo inusuale, informazioni rigurado gli host e gli ID, rivelando eventuali vulnerabilità di sistema. Le informazioni contestuali raccolte rendono i report estremamente dettagliati e permettono di ottimizzare i flussi di lavoro finalizzati alla risoluzione di minacce.

Notifiche e segnalazioni sospette.

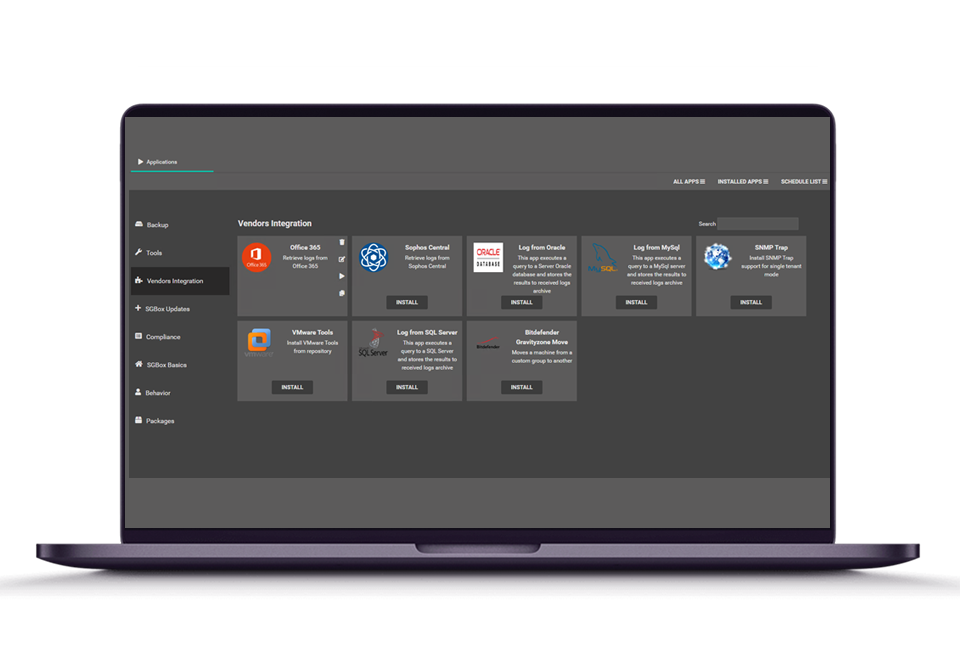

Il SIEM è un monitoraggio evoluto, basato sulla capacità di aggregare dati significativi, provenienti da molteplici fonti, stabilendo in tempo reale analisi e correlazioni. È l’automazione della sicurezza che individua comportamenti anomali, segnali critici e genera notifiche di allarme. Tutto questo, inoltre, permette di controllare e visualizzare i dettagli del file system, così da prevenire furti di dati.

- Raccolta dei dati Integrità dei dati SIEM.

- Visualizzazione dei log SIEM Semplicità 'fuori dagli schemi'.

- Relazioni eventi e notifiche Risposta automatizzata.

- Risorse e costi dell'infrastruttura La sicurezza è il massimo valore.

Integrità dei dati

La tecnologia dei sistemi SIEM ha come obiettivo la raccolta centralizzata dei log e degli eventi generati da applicazioni e sistemi in rete, per consentire agli analisti di sicurezza di ridurre i tempi necessari alla risoluzione e alle indagini su allarmi e incidenti di sicurezza.

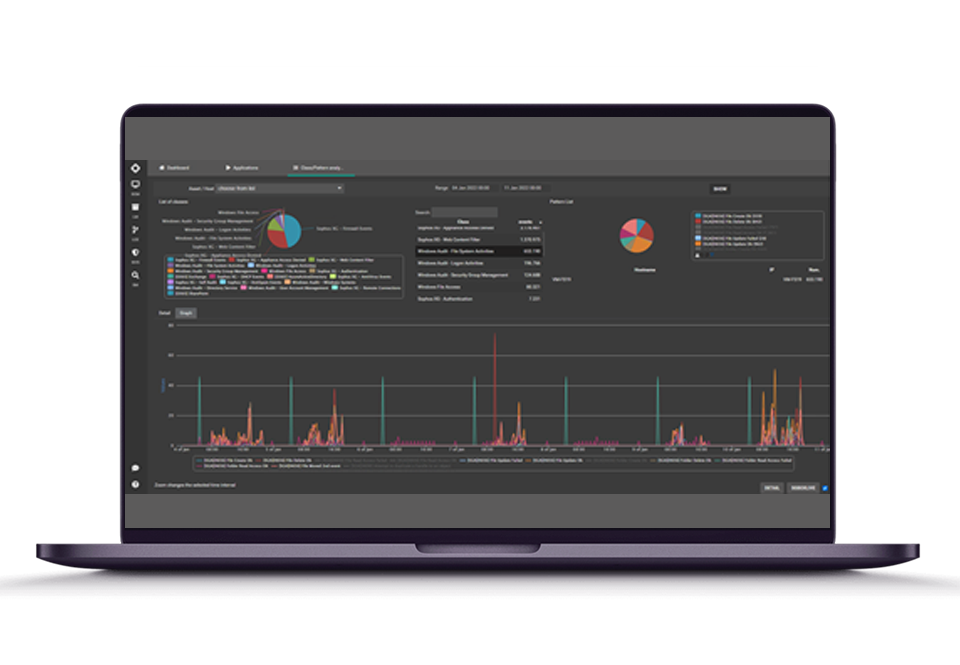

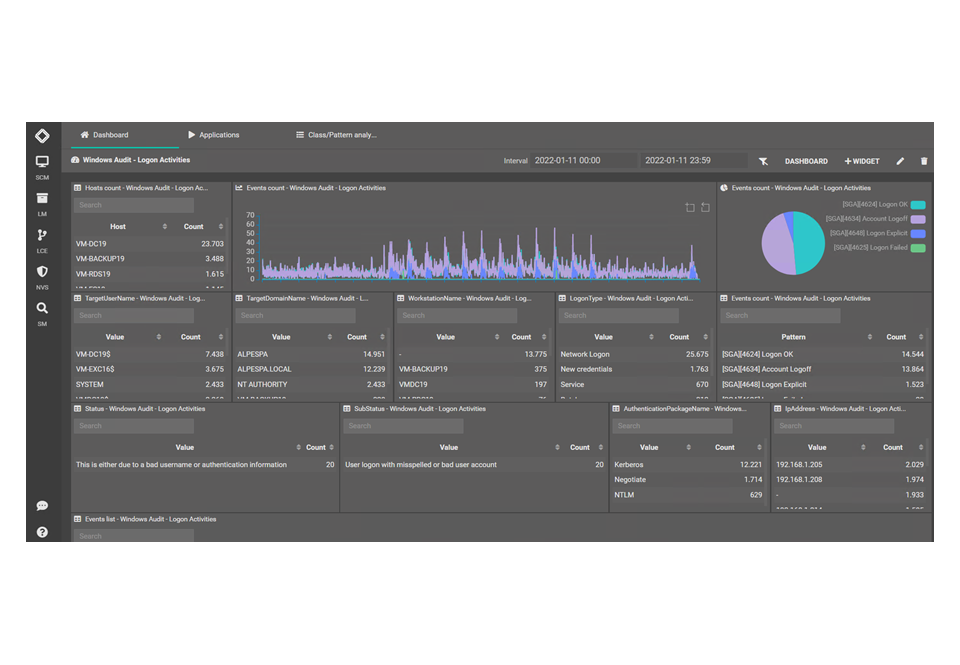

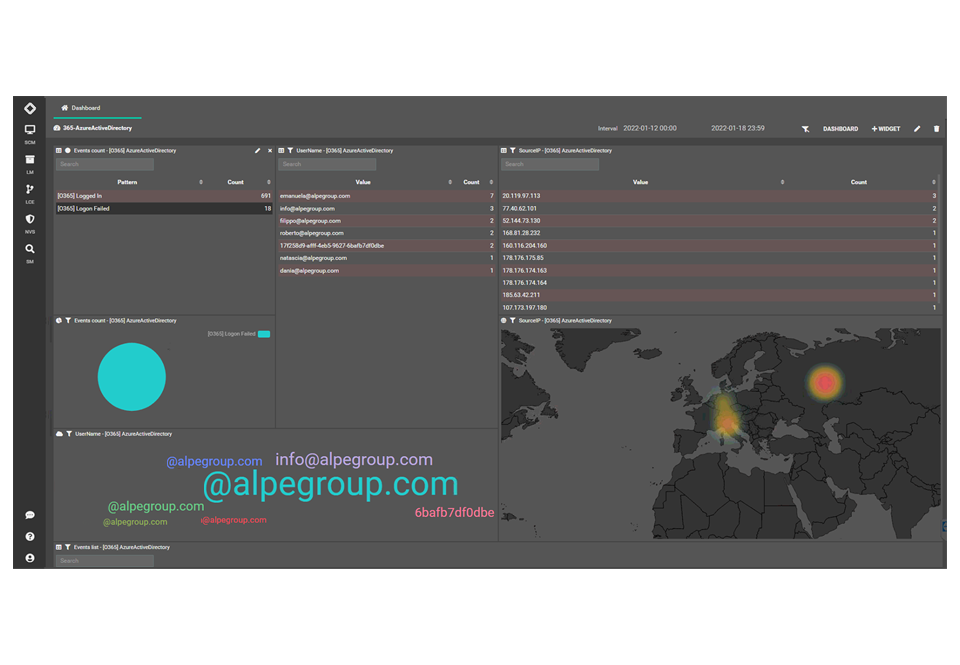

Visualizzazione e analisi

Le informazioni raccolte vengono mostrate in Dashboard utili in cui gli utenti possono analizzare gli eventi in tempo reale e accedere ai dati storici, usufruendo di una gestione veloce ed efficace senza limitazioni sulla quantità di volumi.

Relazioni eventi e notifiche

Intelligenza Artificiale e Machine Learning sono ciò rende uniche le soluzioni SIEM di ultima generazione. La tecnologia utilizzata grazie ad un processo evoluto di Security Intelligence applicata alle analitiche, effettua una correlazione automatica di tutti gli eventi rilevati sull’infrastruttura di rete da IPS, IDS, Firewall, soluzioni di sicurezza, Endpoint (anche non strutturati), così da comprendere realmente che cosa è avvenuto e a causa di chi/cosa.

Ottimizzazione costi

La piattaforma analizza i flussi di rete e di registro e genera avvisi gestiti 24/7.